Daudziem IT ekspertiem Wireshark ir tīkla pakešu analīzes rīks. Atvērtā pirmkoda programmatūra ļauj rūpīgi pārbaudīt savāktos datus un ar uzlabotu precizitāti noteikt problēmas sakni. Turklāt Wireshark darbojas reāllaikā un izmanto krāsu kodēšanu, lai parādītu uzņemtās paketes, kā arī citus modernus mehānismus.

Šajā apmācībā mēs paskaidrosim, kā tvert, lasīt un filtrēt paketes, izmantojot Wireshark. Tālāk ir sniegtas detalizētas instrukcijas un tīkla analīzes pamatfunkciju sadalījums. Kad būsiet apguvis šīs pamatdarbības, varēsiet pārbaudīt sava tīkla trafika plūsmu un efektīvāk novērst problēmas.

Pakešu analīze

Kad paketes ir notvertas, Wireshark tās sakārto detalizētā pakešu saraksta rūtī, kas ir neticami viegli lasāma. Ja vēlaties piekļūt informācijai par vienu paketi, viss, kas jums jādara, ir jāatrod tā sarakstā un jānoklikšķina. Varat arī vēl vairāk paplašināt koku, lai piekļūtu katra paketē ietvertā protokola informācijai.

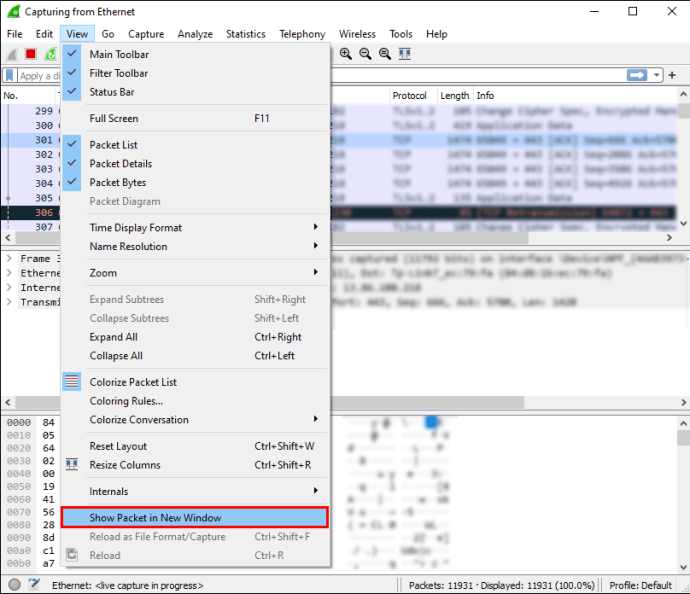

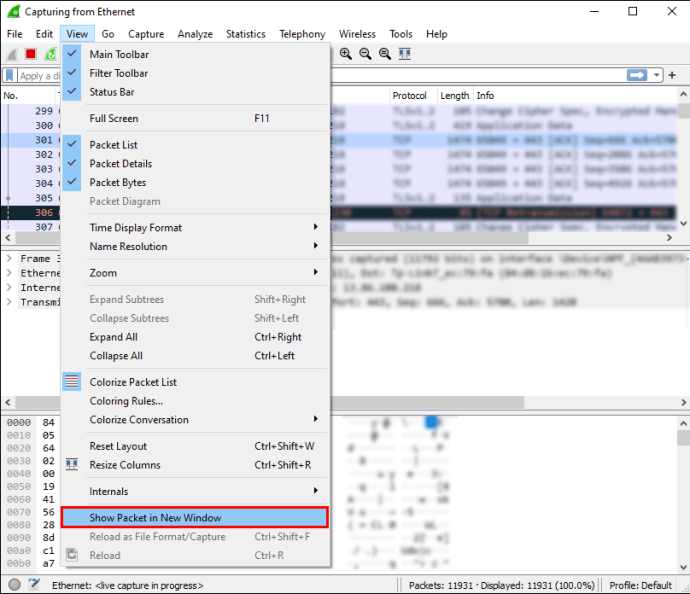

Lai iegūtu plašāku pārskatu, katru uzņemto paketi varat parādīt atsevišķā logā. Lūk, kā to izdarīt:

- Sarakstā atlasiet paketi ar kursoru un pēc tam ar peles labo pogu noklikšķiniet.

- Augšējā rīkjoslā atveriet cilni Skats.

- Nolaižamajā izvēlnē atlasiet “Rādīt paketi jaunā logā”.

Piezīme. Uzņemtās paketes ir daudz vieglāk salīdzināt, ja tās tiek rādītas atsevišķos logos.

Kā minēts, Wireshark datu vizualizēšanai izmanto krāsu kodēšanas sistēmu. Katra pakete ir marķēta ar citu krāsu, kas apzīmē dažādus trafika veidus. Piemēram, TCP trafiku parasti iezīmē zilā krāsā, bet melno izmanto, lai norādītu paketes, kurās ir kļūdas.

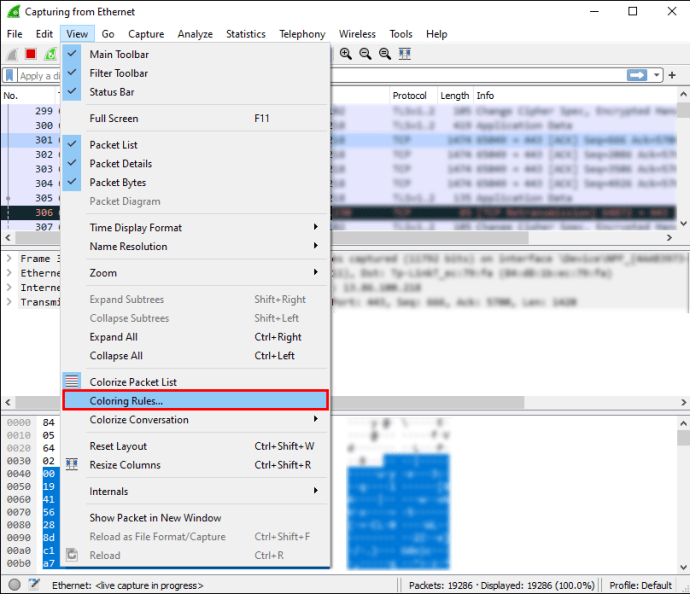

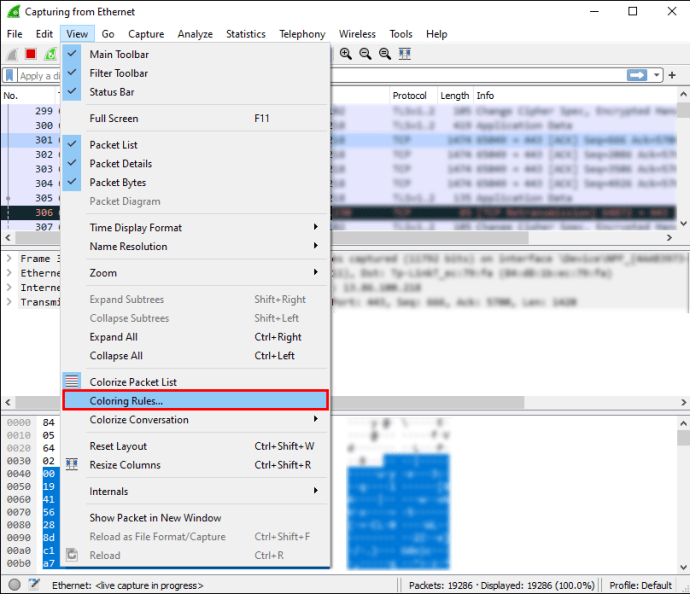

Protams, jums nav jāiegaumē katras krāsas nozīme. Tā vietā varat pārbaudīt uz vietas:

- Ar peles labo pogu noklikšķiniet uz paketes, kuru vēlaties pārbaudīt.

- Ekrāna augšdaļā esošajā rīkjoslā atlasiet cilni Skats.

- Nolaižamajā panelī izvēlieties "Krāsu noteikumi".

Jūs redzēsit iespēju pielāgot krāsu pēc jūsu vēlmēm. Tomēr, ja vēlaties tikai īslaicīgi mainīt krāsošanas noteikumus, rīkojieties šādi:

- Ar peles labo pogu noklikšķiniet uz paketes pakešu saraksta rūtī.

- Opciju sarakstā atlasiet “Krāsot ar filtru”.

- Izvēlieties krāsu, ar kuru vēlaties to marķēt.

Numurs

Pakešu saraksta rūtī tiks parādīts precīzs uzņemto datu bitu skaits. Tā kā paketes ir sakārtotas vairākās kolonnās, to ir diezgan viegli interpretēt. Noklusējuma kategorijas ir:

- Nr. (Numurs): kā minēts, šajā kolonnā varat atrast precīzu tverto pakešu skaitu. Cipari paliks nemainīgi pat pēc datu filtrēšanas.

- Laiks: kā jau varēja uzminēt, šeit tiek parādīts paketes laikspiedols.

- Avots: tas parāda, kur pakete radusies.

- Galamērķis: parāda vietu, kur tiks glabāta pakete.

- Protokols: tas parāda protokola nosaukumu, parasti saīsinājumā.

- Garums: parāda baitu skaitu uzņemtajā paketē.

- Informācija: kolonna ietver jebkādu papildu informāciju par konkrētu paketi.

Laiks

Kamēr Wireshark analizē tīkla trafiku, katrai uzņemtajai pakotnei ir laika zīmogs. Pēc tam laikspiedoli tiek iekļauti pakešu saraksta rūtī un pieejami vēlākai pārbaudei.

Wireshark pats neveido laikspiedolus. Tā vietā analizatora rīks tos iegūst no Npcap bibliotēkas. Tomēr laikspiedola avots faktiski ir kodols. Tāpēc laikspiedola precizitāte var atšķirties atkarībā no faila.

Varat izvēlēties formātu, kādā laikspiedoli tiks parādīti pakešu sarakstā. Turklāt varat iestatīt vēlamo precizitāti vai parādīto decimāldaļu skaitu. Papildus noklusējuma precizitātes iestatījumam ir arī:

- Sekundes

- Sekundes desmitdaļas

- Sekunžu simtdaļas

- Milisekundes

- Mikrosekundes

- Nanosekundes

Avots

Kā norāda nosaukums, paketes avots ir izcelsmes vieta. Ja vēlaties iegūt Wireshark repozitorija pirmkodu, varat to lejupielādēt, izmantojot Git klientu. Tomēr metode prasa, lai jums būtu GitLab konts. To var izdarīt bez tā, taču labāk ir pierakstīties katram gadījumam.

Kad esat reģistrējis kontu, rīkojieties šādi:

- Pārliecinieties, vai Git darbojas, izmantojot šo komandu: "

$ git -- versija.”

- Vēlreiz pārbaudiet, vai jūsu e-pasta adrese un lietotājvārds ir konfigurēti.

- Pēc tam izveidojiet Workshark avota klonu. Izmantojiet "

$ git klons -o augšpus [aizsargāts ar e-pastu] :wireshark/wireshark.git” SSH URL, lai izveidotu kopiju. - Ja jums nav GitLab konta, izmēģiniet HTTPS URL: "

$ git klons -o augšpus //gitlab.com/wireshark/wireshark.git.”

Visi avoti pēc tam tiks kopēti jūsu ierīcē. Ņemiet vērā, ka klonēšana var aizņemt kādu laiku, īpaši, ja tīkla savienojums ir lēns.

Galamērķis

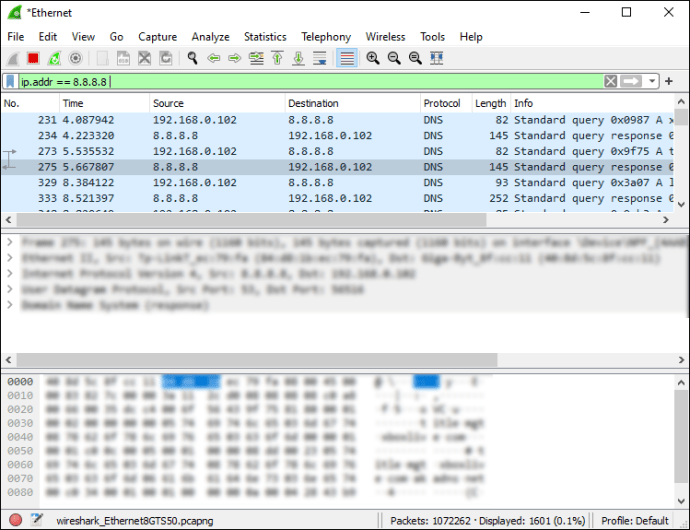

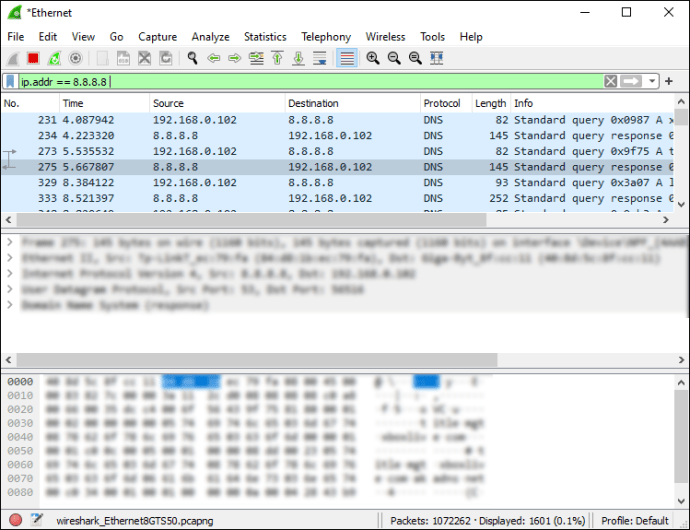

Ja vēlaties uzzināt konkrētas paketes galamērķa IP adresi, varat izmantot displeja filtru, lai to atrastu. Lūk, kā to izdarīt:

- Ievadiet "

ip.addr == 8.8.8.8” Wireshark “Filter Box”. Pēc tam noklikšķiniet uz "Enter".

- Pakešu saraksta rūts tiks pārkonfigurēta tikai tā, lai parādītu pakešu galamērķi. Atrodiet jūs interesējošo IP adresi, ritinot sarakstu.

- Kad esat pabeidzis, rīkjoslā atlasiet “Notīrīt”, lai pārkonfigurētu pakešu saraksta rūti.

Protokols

Protokols ir vadlīnija, kas nosaka datu pārraidi starp dažādām ierīcēm, kas ir pievienotas vienam tīklam. Katrā Wireshark paketē ir protokols, un to var atvērt, izmantojot displeja filtru. Lūk, kā to izdarīt:

- Wireshark loga augšdaļā noklikšķiniet uz dialoglodziņa "Filtrs".

- Ievadiet tā protokola nosaukumu, kuru vēlaties pārbaudīt. Parasti protokolu nosaukumus raksta ar mazajiem burtiem.

- Noklikšķiniet uz “Ievadīt” vai “Lietot”, lai iespējotu displeja filtru.

Garums

Wireshark paketes garumu nosaka konkrētajā tīkla fragmentā tverto baitu skaits. Šis skaitlis parasti atbilst neapstrādāto datu baitu skaitam, kas norādīts Wireshark loga apakšā.

Ja vēlaties pārbaudīt garumu sadalījumu, atveriet logu “Pakešu garumi”. Visa informācija ir sadalīta šādās kolonnās:

- Pakešu garumi

- Skaitīt

- Vidēji

- Min Val/Max Val

- Likme

- Procenti

- Pārraides ātrums

- Pārrāvuma sākums

Informācija

Ja konkrētajā uzņemtajā paketē ir kādas novirzes vai līdzīgi vienumi, Wireshark to atzīmēs. Pēc tam informācija tiks parādīta pakešu saraksta rūtī turpmākai pārbaudei. Tādā veidā jums būs skaidrs priekšstats par netipisku tīkla uzvedību, kas izraisīs ātrākas reakcijas.

Papildu bieži uzdotie jautājumi

Kā es varu filtrēt pakešdatus?

Filtrēšana ir efektīva funkcija, kas ļauj izpētīt konkrētas datu secības specifiku. Ir divu veidu Wireshark filtri: uztveršana un parādīšana. Uztveršanas filtri ir paredzēti, lai ierobežotu pakešu tveršanu atbilstoši īpašām prasībām. Citiem vārdiem sakot, varat izsijāt dažādus datplūsmas veidus, izmantojot uztveršanas filtru. Kā norāda nosaukums, displeja filtri ļauj pielāgot konkrētu paketes elementu, sākot no paketes garuma līdz protokolam.

Filtra lietošana ir diezgan vienkāršs process. Filtra nosaukumu varat ierakstīt dialoglodziņā Wireshark loga augšdaļā. Turklāt programmatūra parasti automātiski aizpilda filtra nosaukumu.

Ja vēlaties izmantot Wireshark noklusējuma filtrus, rīkojieties šādi:

1. Wireshark loga augšdaļā esošajā rīkjoslā atveriet cilni “Analīze”.

2. Nolaižamajā sarakstā atlasiet “Displeja filtrs”.

3. Pārlūkojiet sarakstu un noklikšķiniet uz tā, kuru vēlaties pieteikties.

Visbeidzot, šeit ir daži izplatīti Wireshark filtri, kas var noderēt:

• Lai skatītu tikai avota un galamērķa IP adresi, izmantojiet: “ip.src==IP adrese un ip.dst==IP adrese”

• Lai skatītu tikai SMTP trafiku, ierakstiet: “tcp.port eq 25”

• Lai uztvertu visu apakštīkla trafiku, izmantojiet: “neto 192.168.0.0/24”

• Lai tvertu visu, izņemot ARP un DNS trafiku, izmantojiet: “ports nevis 53 un ne arp”

Kā tvert pakešdatus programmā Wireshark?

Kad esat lejupielādējis Wireshark savā ierīcē, varat sākt pārraudzīt tīkla savienojumu. Lai iegūtu datu paketes visaptverošai analīzei, veiciet tālāk norādītās darbības.

1. Palaidiet programmu Wireshark. Tiks parādīts pieejamo tīklu saraksts, tāpēc noklikšķiniet uz tā, kuru vēlaties pārbaudīt. Varat arī lietot uztveršanas filtru, ja vēlaties precīzi noteikt trafika veidu.

2. Ja vēlaties pārbaudīt vairākus tīklus, izmantojiet vadīklu "Shift + kreisais klikšķis".

3. Pēc tam augšējā rīkjoslā noklikšķiniet uz tālāk esošās haizivs spura ikonas.

4. Varat arī sākt uzņemšanu, noklikšķinot uz cilnes “Uzņemt” un nolaižamajā sarakstā atlasot “Sākt”.

5. Vēl viens veids, kā to izdarīt, ir izmantot “Control – E” taustiņu.

Programmatūrai iegūstot datus, tie tiks parādīti pakešu saraksta rūtī reāllaikā.

Haizivs baits

Lai gan Wireshark ir ļoti progresīvs tīkla analizators, to ir pārsteidzoši viegli interpretēt. Pakešu saraksta rūts ir ļoti visaptveroša un labi sakārtota. Visa informācija ir sadalīta septiņās dažādās krāsās un marķēta ar skaidriem krāsu kodiem.

Turklāt atvērtā pirmkoda programmatūra ir aprīkota ar daudziem viegli piemērojamiem filtriem, kas atvieglo uzraudzību. Iespējojot uztveršanas filtru, varat precīzi noteikt, kāda veida trafiku vēlaties, lai programma Wireshark analizētu. Kad dati ir iegūti, noteiktiem meklējumiem varat lietot vairākus displeja filtrus. Kopumā tas ir ļoti efektīvs mehānisms, kuru nav pārāk grūti apgūt.

Vai tīkla analīzei izmantojat Wireshark? Ko jūs domājat par filtrēšanas funkciju? Paziņojiet mums tālāk esošajos komentāros, ja ir kāda noderīga pakešu analīzes funkcija, kuru mēs izlaidām.